Czy portfele sprzętowe są bezpieczne? Standardowa odpowiedź brzmi: tak, są bardzo bezpieczne. Ale jak to jest naprawdę, kiedy trafimy na zdolnego i zdeterminowanego hakera? Jeśli trzymasz w portfelu hardware na przykład 20 BTC, to pytanie przestaje być retoryczne.

Bezpieczeństwo portfeli sprzętowych

Portfele hardware (sprzętowe) uchodzą za złoty standard w świecie kryptowalut. Zapewniają wysokie bezpieczeństwo, ich całkowita odporność jest jednak mitem, który wymaga dekonstrukcji.

Faktycznie, są one skuteczną barierą przed typowymi atakami, zagrażającymi portfelom mobilnym czy tym w przeglądarce. Klucz prywatny nie opuszcza urządzenia, a podpisywanie transakcji odbywa się lokalnie. Trudno wykraść coś, do czego nie ma dostępu.

Eliminuje to przeważającą liczbę ataków malware, keyloggerów i exploitów, które w krótkiej historii krypto doprowadziły do utraty miliardów dolarów. Czy jednak portfele sprzętowe są wystarczająco bezpieczne, by powierzyć im wszystkie nasze BTC i stablecoiny?

Nie zawsze. Próby łamania ich bezpieczeństwa są podejmowane non-stop i niekiedy mogą zakończyć się sukcesem. Jest to raczej wyjątek, niż reguła, sprawę trzeba jednak zbadać dogłębnie.

Swoje BTC możesz stracić nie tylko online. Jeśli zbyt głośno chwalisz się swoim stanem posiadania, możesz paść ofiarą przemocy fizycznej, znanej jako $5 Wrench Attack.

Oto fakty

Portfele sprzętowe chronią klucz prywatny

Portfel sprzętowy chroni klucz prywatny, eliminując konieczność wpisywania go na komputerze czy telefonie. Urządzenie online otrzymuje wyłącznie potwierdzenie transakcji, nie klucz.

Dzięki temu bezpieczeństwo Twoich kryptowalut nie zależy od systemu operacyjnego czy sieci Wi-Fi. Nawet jeśli haker przejmie zdalnie twój PC, nie przechwyci klucza ani frazy seed.

Fizyczna utrata portfela sprzętowego także nie oznacza utraty kryptowalut, o ile nie został on skradziony i dostarczony do specjalistycznego laboratorium. Oczywiście tylko pod warunkiem, że chroni go solidny PIN lub biometria, a frazę seed przechowujesz osobno. Trzymanie ich razem przypomina zapisanie PIN na karcie bankomatowej.

Secure Element oraz air-gap rządzą

Bezpieczny portfel sprzętowy wykorzystuje Secure Element – wyspecjalizowany chip zaprojektowany do operowania kluczami w środowisku odpornym na atak. Oddzielenie go od głównego mikrokontrolera (MCU) oraz używanie trybu air-gap (brak stałej komunikacji z komputerem) także zwiększają ochronę.

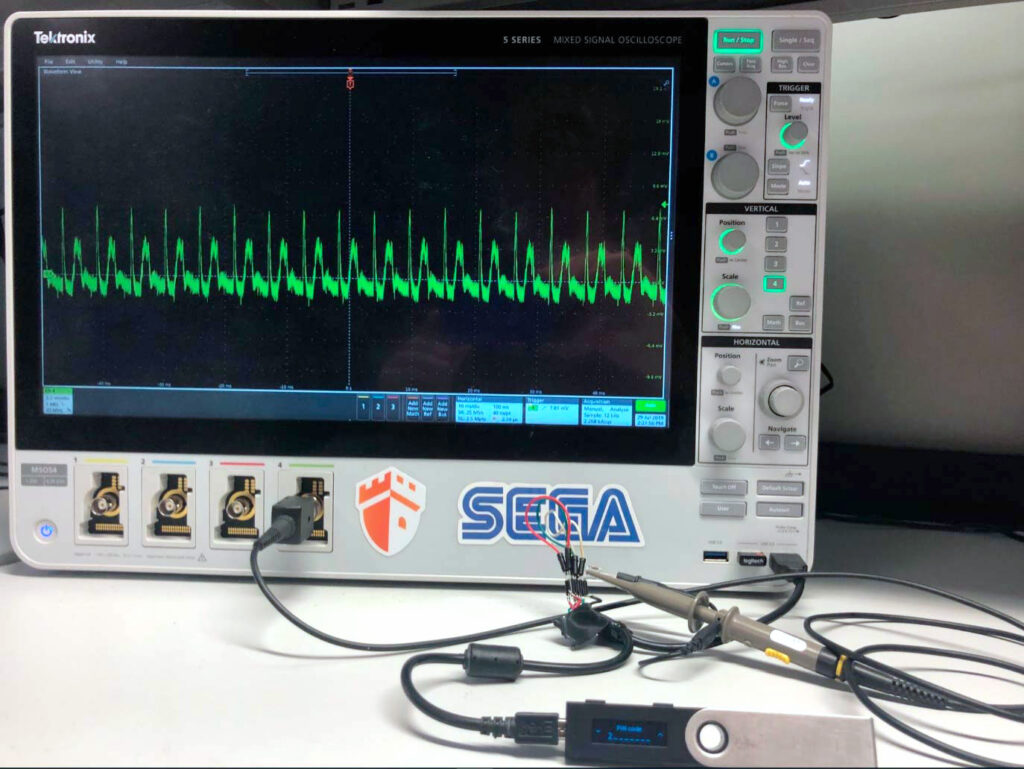

Najlepsze portfele testowane są także pod kątem oporności na niestandardowe ataki, jak monitorowanie poboru prądu czy odczyt sygnałów radiowych (RF).

W 2019 roku badacze z Kraken Security Labs dokonali skutecznego ataku na portfel Trezor One, używający zwykłego procesora zamiast Secure Element. Zakłócenie napięcia pozwoliło odczytać frazę seed z jego pamięci. Atak wymagał jednak dostępu do urządzenia oraz braku ustawionej passphrase.

Solidna architektura utrudnia ataki

Nie każdy portfel zapewnia taki sam poziom ochrony. Solidny firmware (system operacyjny urządzenia), autoryzowany bootloader, dobrze zaprojektowany PIN czy możliwość użycia passphrase czynią cuda.

Dopracowane firmware umożliwia samodzielną weryfikację legalności. Podpisywanie aktualizacji kluczem producenta potwierdza ich autentyczność. Wysokiej klasy chip z certyfikacją EAL utrudnia fizyczny odczyt danych.

Ważny jest również czytelny wyświetlacz, który umożliwia weryfikację adresu odbiorcy i kwoty na urządzeniu, niezależnie od komputera.

BIP-39 daje możliwość odzyskania portfela

Zgodność ze standardem BIP-39 to fundament dobrych portfeli kryptowalut.

Dzięki temu użytkownik otrzymuje frazę seed w formie listy słów, pozwalającej w każdej chwili odzyskać dostęp do środków. To właśnie BIP-39 zapewnia interoperacyjność między portfelami różnych producentów, umożliwiając odzyskanie portfela Trezor na Ledgerze albo NGRAVE.

Solidne portfele wspierają też dodatkowe standardy, jak BIP-32 (portfele HD, tworzące prawie nieskończoną liczbę kluczy z jednego seeda) czy BIP-44 i 84, które pozwalają na jednoczesne zarządzanie wieloma adresami i sieciami. Dzięki temu utrata urządzenia nie musi być problemem, jeśli nadal mamy kontrolę nad frazą seed.

🚨 Niestety: łańcuch dostaw to pięta achillesowa

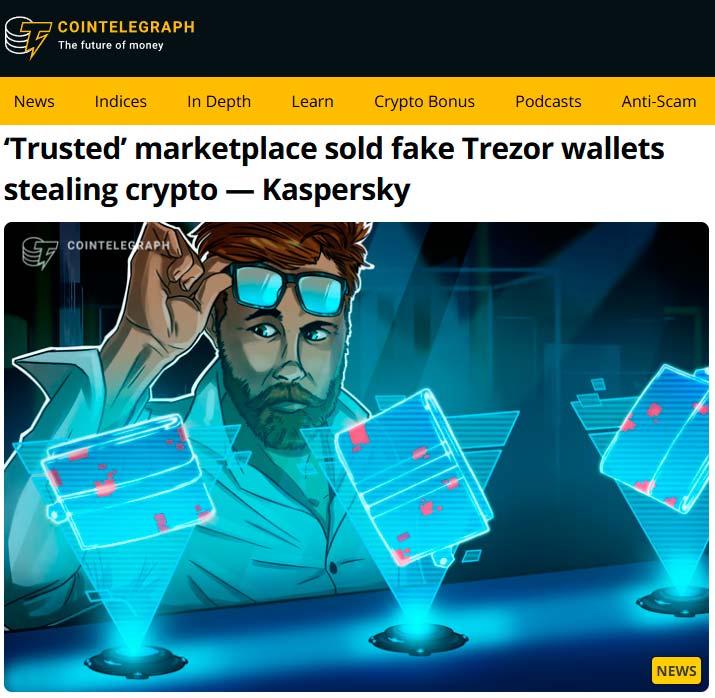

Bezpieczeństwo portfeli sprzętowych może być złudne, jeśli ktoś uzyska fizyczny dostęp do urządzenia przed użytkownikiem. Wtedy portfel kupiony na portalu aukcyjnym może już zawierać ukrytą pułapkę. Wystarczy podmiana chipu czy złośliwy firmware.

Takie wypadki miały już miejsce. Pojedyncze portfele Trezor Model T sprzedawane w 2022 na portalach aukcyjnych miały zmodyfikowane komponenty.

Podobne przygody nie ominęły także portfeli firmy Ledger. Te z kolei miały już ustawioną frazę seed, zapisaną na dołączonej kartce.

Wniosek jest oczywisty: portfele hardware kupujemy bezpośrednio od producenta albo autoryzowanego dystrybutora.

Choć brzmi to jak żart, mój znajomy faktycznie rozważał zakup Ledgera na Amazonie u nieautoryzowanego sprzedawcy, skuszony promocją 25% taniej! Na szczęście dał sobie to wyperswadować.

A to mity

Mit #1: Portfele sprzętowe są niemożliwe do złamania

Choć portfele sprzętowe zdecydowanie ograniczają możliwości ataku, nie są one niezniszczalne. Każdy ich element, od hardware, przez firmware do kanałów komunikacji może zostać skutecznie zaatakowany. Jest to bardzo trudne, ale możliwe, jeśli przeciwnik posiada odpowiedni budżet, wiedzę i czas.

Ataki takie są rzadkie gdyż wymagają dostępu do urządzenia, lecz pokazują, że nie ma systemów nie do złamania.

Mit #2: Air-gap gwarantuje nietykalność

Air-gap, czyli fizyczne odseparowanie portfela od Internetu daje poczucie całkowitej ochrony. Niestety, jest ono złudne. W rzeczywistości air-gap ogranicza ekspozycję tylko na pewną klasę ataków, jak podatności w protokole USB czy WiFi.

Nie uchroni ono przed stratami, jeśli użytkownik potwierdzi operację, bazując na danych wyświetlanych przez zmanipulowany portfel online, zamiast sprawdzić je na urządzeniu. Także każdy przypadek korzystania z microSD otwiera nowy wektor ataku.

Możliwe są także ataki jak z filmu Mission Impossibile – pozyskanie danych dzięki analizie pracy zasilacza, głośniczków czy migotania diody LED. Na szczęście są one tak kosztowne i skomplikowane, że zwykły użytkownik nie musi się ich obawiać.

Mit #3: Kod open source zapewnia pełne bezpieczeństwo

Czy otwarty kod jest bezpieczniejszy niż zamknięty? Ta kwestia od lat dzieli środowisko. Jawny kod umożliwia audyt przez społeczność. Z drugiej strony – w utajnionym trudno atakującym znaleźć potencjalne błędy bez dokumentacji.

Słabością open source jest efekt rozproszonej odpowiedzialności – wszyscy mogą przeglądać kod, ale mało kto spoza twórców czuje się do tego zobowiązany. Audyty wykonywane są z reguły tylko przed dużymi aktualizacjami albo po głośnych incydentach. Mniejsze błędy mogą latami czekać na odkrycie.

Otwarty charakter kodu daje więc napastnikom sposobność, by latami szukać użytecznych luk i błędów. Brak motywacji finansowej sprawia zaś, że portfele te mogą dłużej czekać na poprawki. Mimo to, kod otwarty generalnie uważany jest za bezpieczniejszy.

Mit #4: Portfel bez ekranu jest tak samo bezpieczny

Ten mit owocuje rosnącą popularnością portfeli kartowych, które z reguły nie mają ekranu. Brak fizycznego wyświetlacza uniemożliwia jednak niezależną weryfikację transakcji. Użytkownik nie ma gwarancji, że podpisuje dokładnie to, co widzi na ekranie portfela online.

Ataki polegające na podmianie adresu odbiorcy lub kwoty transakcji są znane od lat. Złośliwe oprogramowanie na komputerze lub telefonie modyfikuje dane przed ich przekazaniem do portfela sprzętowego. Użytkownik widzi na ekranie komputera poprawny adres i kwotę, ale urządzenie podpisuje i zleca wykonanie zupełnie innej transakcji.

Fizyczny ekran w portfelu sprzętowym nie jest zatem luksusem, ale wymogiem bezpieczeństwa. Portfelem bez niego możemy zapłacić co najwyżej za kawę czy abonament na TradingView.

Przed podpisaniem transakcji sprawdzamy zazwyczaj kilka pierwszych i ostatnich znaków adresu. To błąd – zaawansowane narzędzia modyfikują jego środkową część, przód i koniec zostawiając bez zmian.

Mit #5: Backup seed w chmurze to bezpieczna opcja

Zapisanie frazy seed w zaszyfrowanym pliku, a następnie przesłanie go na e-mail, Google Drive czy iCloud to jeden z często popełnianych błędów użytkowników. Statystyki potwierdzają, że skutkuje to masowymi kradzieżami środków.

W teorii plik zaszyfrowany oznacza bezpieczny. W praktyce? Niestety nie. Jeśli hasło jest słabe lub przewidywalne można je złamać w ciągu kilku minut.

Złośliwe oprogramowanie potrafi także skanować systemy użytkowników w poszukiwaniu plików zawierających w nazwie słowa seed, backup, wallet czy MetaMask. Jeśli jest to plik txt z hasłami dostępu do chmury lub samego portfela – nie trzeba nic więcej.

Większość popularnych malware typu info stealer (Redline, Vidar, RacoonStealer itd) zbiera zarówno „czyste” dokumenty (TXT, CSV, JSON), jak i pliki zabezpieczone hasłem. Są one łamane później, często przy użyciu zdalnie przejętych komputerów.

Codzienne i rzadkie zagrożenia

Wiemy już, że nawet solidny portfel sprzętowy nie zapewni nam 100% bezpieczeństwa. Które zagrożenia są jednak realne, a które są raczej rodem z filmów akcji?

Powszechne zagrożenia

- Wyciek danych użytkowników. Atak na firmę Ledger pokazał, jak ważna jest ochrona prywatności. W efekcie przejęcia firmowej bazy danych, miliony użytkowników stały się celem ataków phishingowych. Oszuści wiarygodnie podszywali się pod oficjalny support, aby wyłudzić frazy seed.

- Nieaktualne firmware. Każdy portfel sprzętowy wymaga aktualizacji, by utrzymywać odporność na nowe typy ataków. Producenci publikują poprawki, ale wielu użytkowników nie instaluje ich przez lata. W efekcie atak może nastąpić w każdej chwili.

- Fałszywe aktualizacje. Odwrotność powyższego – hakerzy rozsyłają powiadomienia o aktualizacji zabezpieczeń. Link prowadzi na fałszywą stronę, skąd użytkownik pobiera zainfekowaną wersję firmware. Konsekwencją może być przejęcie kontroli nad urządzeniem.

Jeśli trafi do nas wiadomość o konieczności aktualizacji firmware – niczego nie instalujemy. Wchodzimy za to na stronę producenta, by pozyskać wiadomości z pierwszej ręki. Adres strony ustalamy samodzielnie, nie korzystamy z załączonego do wiadomości linka.

Zaawansowane ataki

- Ataki fizyczne typu side-channel. Analiza poboru energii, emisji elektromagnetycznej, zakłócenia laserowe czy manipulacja napięciem (fault injection) pozwalają odzyskać klucz prywatny z niektórych modeli portfeli. Producenci stale udoskonalają jednak architekturę. W praktyce do takiego ataku potrzebne jest laboratorium, sprzęt za dziesiątki tysięcy dolarów i dostęp do portfela przez wiele godzin.

- Backdoory wbudowane podczas produkcji. Wymagają współpracy szefostwa firmy lub wręcz agend rządowych. Teoretycznie mogą one przejąć kontrolę nad linią produkcyjną i wbudować backdoor długo przed wysyłką do klienta. To przykład ataku, który pozostaje niemal niewykrywalny. Można pomyśleć, że to teoria spiskowa, ale takie ataki już się zdarzały (afera Dual_EC_DRBG).

- Oszustwo w łańcuchu dostaw. Oznacza on sprzedaż portfeli, odpowiednio “zmodyfikowanych” przez nieuczciwych pośredników. Taki portfel wygląda i działa identycznie jak oryginał, lecz złośliwy firmware pozwala na dostęp z zewnątrz. Zapobieganie atakowi jest proste – kupno portfela wyłącznie przez stronę producenta.

Najsłabszym ogniwem jest użytkownik

Mimo potencjalnych podatności, haking sprzętowych portfeli krypto jest bardzo trudny. Zdecydowanie łatwiejsze jest oszukanie użytkownika tak, aby sam udostępnił wszelkie potrzebne dane. Spektakularne oszustwa są zazwyczaj efektem błędów, zaniedbań i naiwności użytkownika, a nie problemów związanych ze sprzętem.

Największą plagą są klasyczne ataki phishingowe. Ofiary tracą swoje krypto po otwarciu fałszywego e-maila, kliknięciu linku do fałszywej strony producenta, czy przesłaniu frazy seed w celu „aktualizacji portfela”.

Równie niebezpieczne jest bezrefleksyjne podpisywanie transakcji. Brak ekranu w portfelu lub nieuwaga przy sprawdzaniu szczegółów może oznaczać utratę środków po jednym kliknięciu.

Bardzo poważnym problemem jest utrata lub zniszczenie frazy seed. Zgubienie kartki często wystarczy, by bezpowrotnie stracić dostęp do własnych środków. Tu może się przydać się portfel metalowy.

W tym materiale omawialiśmy szczegółowo zasady przechowywania kryptowalut.

Najlepsze portfele hardware

Trudno jest wybrać obiektywnie najlepszy sprzętowy portfel kryptowalut. Zamiast tego opracowaliśmy listę, składającą się z kilku wiodących modeli. Wybierając je, opieraliśmy się na jakości zabezpieczeń, odporności na znane wektory ataku, dotychczasowej historii oraz reputacji producentów.

#1 NGRAVE ZERO – cena 398 EUR

Oferuje najwyższy poziom bezpieczeństwa dzięki certyfikacji EAL7, 100% air-gap oraz generowaniu kluczy z udziałem entropii wprowadzanej przez użytkownika. Brak połączeń USB, Bluetooth czy Wi-Fi eliminuje wiele wektorów ataku, zapewniając maksymalną izolację. Słabości: wysoka cena i niezbyt duża popularność.

#2 Trezor Safe 5 – cena 719 PLN

Łączy kod (w większości) open source z certyfikowanym chipem Secure Element (EAL6+), zapewniając przejrzystość i ochronę przed atakami fizycznymi. Regularne aktualizacje i brak poważnych incydentów budują zaufanie. Słabości: starsze modele Trezora (np. Trezor One) miały luki w zabezpieczeniach.

#3 Coldcard Q – cena $249

Air-gap z opcjonalną możliwością włączenia innych kanałów. Portfel Bitcoin-only, oferuje takie funkcje jak obsługa multisig i Shamir Backup. Kod open source i obudowa chroniąca przed manipulacjami to plusy. Słabości: cena i ograniczenie do obsługi BTC.

#4 Ledger Nano X – cena 686 PLN

Standard branżowy, wykorzystuje chip Secure Element (EAL5+) i obsługuje ponad 5500 kryptowalut. Wszechstronny, wygodny, znany wszystkim. Słabości: usługa Ledger Recover budzi obawy o bezpieczeństwo, zwłaszcza że w 2020 r. nastąpił już wyciek danych klientów.

#5 ELLIPAL Titan 2.0 – cena $169

100% air-gap, wykorzystuje kody QR, nie obsługuje USB, Bluetooth, Wi-Fi ani NFC. Wyposażony w chip klasy EAL5+, metalową obudowę oraz mechanizm kasujący klucze przy próbie manipulacji. Duży ekran dotykowy ułatwia weryfikację transakcji, a aktualizacje firmware odbywają się offline przez kartę microSD. Słabości: zamknięty kod źródłowy, słaba rozpoznawalność marki, podatność na atak wczesnych wersji.

Jeśli trzymasz w krypto dorobek całego życia, zainwestuj w dwa-trzy portfele sprzętowe różnych marek. Nawet jeśli jeden portfel zostanie w 100% utracony, stracisz tylko część monet. A jeszcze lepiej – użyj ich łącznie do obsługi portfela multisig.

Portfel sprzętowy to nie pole siłowe

Portfel hardware, najlepiej zestawiony z multisig, to najlepsze rozwiązanie, jaki oferuje dziś branża kryptowalut. Chroni przed ogromną większością ataków zdalnych, skutecznie izoluje klucze prywatne, ogranicza możliwości hakerów.

Żaden sprzęt nie daje jednak gwarancji nietykalności. Żaden pojedynczy komponent, chip czy algorytm nie zastąpi holistycznego podejścia. Dopiero dbałość o frazę seed, regularne aktualizacje, ograniczone zaufanie i zdrowy rozsądek pozwolą nam zachować 99% bezpieczeństwa. Całkowitego nie osiągniemy nigdy – świat ewoluuje zbyt szybko.

Nawet najlepszy, super-bezpieczny portfel sprzętowy nie jest nieprzenikalnym polem siłowym. To od nas zależy ostatecznie bezpieczeństwo naszych kryptowalut. Sprzęt jest użyteczny, ale używając go pamiętajmy, że to narzędzie, a nie ostateczna gwarancja.

Inwestowanie jest ryzykowne. Inwestuj odpowiedzialnie.

dotyczy XTB

XTB oferuje wyłącznie kontrakty CFD na waluty Forex, indeksy, towary, akcje, ETFy, kryptowaluty oraz rzeczywiste akcje i ETFy.

Kontrakty CFD są złożonymi instrumentami i wiążą się z dużym ryzykiem szybkiej utraty środków pieniężnych z powodu dźwigni finansowej. 71% rachunków inwestorów detalicznych odnotowuje straty pieniężne w wyniku handlu kontraktami CFD u niniejszego dostawcy CFD. Zastanów się, czy rozumiesz, jak działają kontrakty CFD i czy możesz pozwolić sobie na wysokie ryzyko utraty pieniędzy.

Do miesięcznego obrotu 100 000 EUR. Transakcje powyżej tego limitu zostaną obciążone prowizją w wysokości 0,2% (min. 10 EUR). Może mieć zastosowanie 0,5% koszt przewalutowania. Oferowane instrumenty finansowe są ryzykowne. Inwestuj odpowiedzialnie.