Rozwój techniczny ułatwia nam życie: trudno żyć bez prądu elektrycznego, wodociągów czy Internetu. Postęp generuje jednak także nowe zagrożenia. Choć komputery kwantowe rozwiążą sporo problemów, mogą zagrozić istnieniu rynku krypto. Na szczęście istnieją już pierwsze kryptowaluty quantum-resistant.

Kryptowaluty i algorytmy

Kryptografia to fundament funkcjonowania kryptowalut. To ona sprawia, że nie można wybijać Bitcoina z powietrza, a każdy transfer BTC na nasze konto oznacza zabranie go z innego (poza nagrodą za wykopanie nowego bloku rzecz jasna). Cała kryptografia zaś opiera się na algorytmach.

Obecnie w kryptowalutach dominują dwie główne grupy algorytmów: SHA-256 i ECC.

- SHA-256 (Secure Hash Algorithm 256-bit) to funkcja skrótu, kluczowa dla protokołów Proof of Work. Węzły sieci rozwiązują trudne problemy kryptograficzne oparte na SHA-256, aby znaleźć poprawny blok i dodać go do blockchaina.

- ECC (Elliptic Curve Cryptography) jest wykorzystywana do generowania kluczy prywatnych i publicznych oraz do podpisywania transakcji. W Bitcoinie czy Ethereum umożliwia ona wiarygodną autoryzację transakcji.

Kryptowaluty często łączą te algorytmy: ECC służy do generowania kluczy i podpisów cyfrowych, a SHA-256 do hashowania bloków i tworzenia adresów. Ta kombinacja zapewnia obecnie bardzo wysoki poziom bezpieczeństwa…. ale może się to niebawem zmienić.

Świt komputerów kwantowych

Ich działanie opiera się na zasadach mechaniki kwantowej i użycia kubitu (qubitu) zamiast klasycznego bitu. Kubit może znajdować się w superpozycji stanów 0 i 1 jednocześnie. Daje to komputerom kwantowym wykładniczy wzrost mocy obliczeniowej.

Operacje na kubitach realizowane są za pomocą bramek kwantowych. Są one podobne do bramek logicznych w klasycznych komputerach, ale ich wydajność jest nieporównywalna.

Komputery kwantowe mają potencjał do wykonywania bardzo skomplikowanych obliczeń w czasie wielokrotnie krótszym niż dzisiejsze superkomputery. Już w 2018 roku Google Sycamore w 200 sekund wykonał obliczenia, które ówczesnemu superkomputerowi zajęłoby 10 000 lat.

I tu zaczyna się problem.

Komputery kwantowe mogą podważyć fundamenty obecnej kryptografii. Algorytm Shora, opracowany jeszcze w 1994 roku, teoretycznie umożliwia kwantowe łamanie algorytmów ECC i RSA. Szacuje się, że do złamania 256-bitowego klucza ECC w kilka godzin potrzebny byłby komputer kwantowy z około 1000-2500 logicznymi kubitami.

Najlepsze obecnie maszyny, jak IBM Eagle czy Zuchongzhi oferują niespełna 200 kubitów. Prawdopodobnie próg 1000 kubitów zostanie przełamany do końca roku 2025. Liczba kubitów to na szczęście nie wszystko – kluczowa jest ich stabilność i redukcja błędów, które obecnie jeszcze szwankują. Rozwój technologii jest jednak niepowstrzymany.

Eksperci przewidują, że komputery kwantowe zdolne do łamania obecnych systemów kryptograficznych powstaną w latach 2030-2035.

Ryzyko ataku kwantowego

Bitcoin, Ethereum i wiele innych kryptowalut wykorzystuje kryptografię krzywych eliptycznych (ECDSA) do podpisów cyfrowych. Może ona zostać skutecznie zaatakowana.

W przypadku SHA-256 sytuacja jest nieco inna. Jest ona funkcją haszującą, a nie systemem kryptografii asymetrycznej, nie jest więc bezpośrednio podatna na złamanie. Zagrożeniem jest tu algorytm Grovera, który mógłby przyspieszyć ataki brute-force. Mimo to SHA-256 jest uważana za relatywnie odporną na ataki kwantowe w porównaniu do ECC.

Zagrożone są prawie wszystkie kryptowaluty. Zcash wykorzystujący protokół zk-SNARKs, Monero stosujące podpisy pierścieniowe, Ripple, Stellar czy Polkadot nie są nie quantum-resistant w swojej obecnej formie.

Kryptografia postkwantowa (PQC)

Kryptografia postkwantowa (PQC) koncentruje się na tworzeniu algorytmów odpornych na ataki z użyciem komputerów kwantowych. Głównym założeniem jest oparcie się na problemach trudnych do rozwiązania niezależnie od mocy obliczeniowej.

Oprócz tego PQC powinno mieć następujące cechy:

- efektywność obliczeniowa: algorytmy muszą działać wydajnie na istniejącym sprzęcie

- skalowalność: powinny móc funkcjonować w różnych zastosowaniach, od IoT po korporacje

- kompatybilność wsteczna: muszą integrować się z obecnymi blockchainami

- elastyczność: powinny umożliwiać łatwe aktualizacje w razie pojawienia się nowych zagrożeń

- minimalizacja wymagań: PQC dąży do optymalizacji rozmiaru kluczy i podpisów

- odporność na ataki klasyczne: systemy PQC muszą być odporne także na tradycyjne ataki

W kontekście kryptowalut główne zmiany powinny objąć wykorzystanie PQC do generowania kluczy i podpisów, modyfikację protokołów konsensusu oraz zachowanie wydajności transakcji pomimo złożoności obliczeń.

Kryptowaluty quantum-resistant (QR) muszą również umożliwiać stopniową migrację użytkowników i zasobów.

Amerykański Narodowy Instytut Standardów i Technologii (NIST) opracował powszechnie uznany zestaw standardów, mających zapewnić odporność zarówno na klasyczne, jak i kwantowe ataki.

Istniejące kryptowaluty quantum-resistant

Zacznijmy od tego, że moneta mająca ambicje bycia QR, obok spełniania standardów NIST lub ewentualnie PQCRYPTO, musi operować na własnym łańcuchu. Jeśli projekt zachwalany jako QR jest tokenem na innej sieci, jego bezpieczeństwo jest tylko takie, jak sieci bazowej.

Warto także orientować się, czy zasady na jakich została oparta dana waluta nie uległy zmianie z upływem czasu. Taki jest np. przypadek IOTA.

IOTA została zaktualizowana do wersji IOTA 1.5 (Chrysalis) w kwietniu 2021 r. Poza wieloma innymi zmianami, projekt przestał skupiać się na kryptografii odpornej na ataki kwantowe, co było jego wyróżnikiem. Obecna wersja IOTA używa schematu podpisu Ed25519, który jest podatny na zagrożenie. Zakładany jest powrót do technologii QR po upowszechnieniu się standardów NIST, w tej chwili jednak IOTA nie jest odporna.

No dobrze, skoro nie IOTA, które kryptowaluty pozostają quantum-resistant? Przedstawimy je w 3 grupach: lider, duże projekty i juniorzy.

Lider

Quantum Resistant Ledger (QRL)

QRL to kryptowaluta od początku (2018) zaprojektowana z myślą o odporności na ataki kwantowe. Wykorzystuje algorytm XMSS, zapewniający bezpieczeństwo nawet przy ogromnej mocy obliczeniowej.

XMSS używa schematu podpisu Winternitza, opartego na wielokrotnie haszowanych liczbach losowych. Uzyskany skrót jest bardzo krótki w porównaniu do ilości przetworzonych ilości danych, a odwrócenie tego procesu jest praktycznie niemożliwe.

QRL został stworzony przy użyciu dokładnie sprawdzonych rozwiązań i wszystko wskazuje, że wytrzyma presję komputerów kwantowych.

Duże projekty

Cardano (ADA)

Cardano pracuje nad implementacją zabezpieczeń quantum-resistant. Obecnie używa Extended UTXO i podpisów Ed25519, które oferują niewielki stopień odporności. W planach jest wdrożenie pełnych rozwiązań postkwantowych, zgodnych z rekomendacjami NIST. Projekt współpracuje w tej dziedzinie z wieloma uniwersytetami i instytutami badawczymi.

Algorand (ALGO)

Podobnie jak Cardano, Algorand używa podpisów Ed25519. Planowane jest wdrożenie rozwiązań postkwantowych, w tym protokołu Falcon (finalista konkursu NIST). Planowana jest też integracja rozwiązań PQC z używanym obecnie protokołem Proof of Stake.

Hedera Hashgraph (HBAR)

Hedera wykorzystuje algorytm podpisu ECDSA z dodatkowymi zabezpieczeniami. W planach jest implementacja rozwiązań quantum-resistant. Hedera współpracuje z NIST i planuje dostosować się do jego standardów. Projekt modyfikuje również swój model konsensusu aBFT w kierunku QR.

Nervos Network (CKB)

Nervos wykorzystuje algorytm podpisu Schnorr, który daje pewien stopień odporności i planuje wdrożenie pełnych rozwiązań postkwantowych. Nervos rozwija również protokoły QR dla swojej warstwy 2. Aktywnie współpracuje z wieloma instytucjami badawczymi, mając szansę stać jednym z najważniejszych chińskich projektów krypto implementujących QR.

Juniorzy

Cellframe (CELL)

Cellframe to platforma QR dla aplikacji zdecentralizowanych. Wykorzystuje własne implementacje algorytmów postkwantowych i rozwija protokoły cross-chain oparte o PQC. Planuje dostosowanie swoich rozwiązań do standardów NIST.

Nexus (NXS)

Nexus wykorzystuje trójwarstwową architekturę, w tym Argon2 dla hashowania i Falcon dla podpisów cyfrowych. Bada również inne protokoły QR oraz rozwiązania PQC aby ulepszyć swój blockchain.

Mochimo (MCM)

Mochimo wykorzystuje algorytm WOTS+ (Winternitz), zatwierdzony przez europejską grupę badawczą PQCRYPTO. Niezależna analiza wykazała brak istotnych błędów w kodzie źródłowym. Mimo solidnej technologii projekt pozostaje niszowy, a moneta MCM dostępna jest tylko na kilku niewielkich giełdach.

HyperCash (HC)

HyperCash implementuje system hybrydowy, łączący algorytmy klasyczne i postkwantowe. Wykorzystuje Ring Signature Scheme, łącząc zwiększoną prywatność i QR. HC planuje pełne przejście na algorytmy QR zgodne z NIST, bada także rozwiązania dla cross-chain QR.

Komputery kwantowe a Bitcoin i Ethereum

Bitcoin

Nie ma oficjalnych planów implementacji rozwiązań quantum-resistant w głównym protokole Bitcoin. Społeczność rozwija jednak propozycje takie jak podpisy Schnorra, które oferują pewien stopień odporności. Rozważane są również łańcuchy boczne, które mogłyby mieć pełne zabezpieczenia postkwantowe.

Ethereum

Ethereum Foundation finansuje badania nad integracją rozwiązań QR. Planowane jest stopniowe wprowadzanie zabezpieczeń postkwantowych. Rozważane są implementacje CRYSTALS-Kyber i CRYSTALS-Dilithium, oba zgodne z rekomendacjami NIST.

Implementacja pełnych rozwiązań quantum-resistant w tak dużych blockchainach jest jednak poważnym wyzwaniem technicznym. Problemem jest bowiem zachowanie kompatybilności wstecznej. W przypadku Bitcoina czy Ethereum pełna transformacja w system QR może wymagać hardforka.

Modyfikacje istniejących protokołów

Przekształcenie istniejących blockchainów w systemy quantum-resistant wymaga szeregu zmian. Kluczowe z nich to:

- zastąpienie dotychczasowych podpisów cyfrowych (np. ECDSA) algorytmami postkwantowymi, takimi jak CRYSTALS-Dilithium czy SPHINCS+

- aktualizacja protokołów wymiany kluczy na odporne kwantowo, np. CRYSTALS-Kyber

- modyfikacja struktur danych blockchain, aby pomieścić większe podpisy i klucze

Opcjonalne modyfikacje to wzmocnienie funkcji haszujących oraz optymalizacja protokołów pod kątem wydajności.

Istniejące mechanizmy konsensusu, takie jak Proof of Work (PoW) i Proof of Stake (PoS), wymagają wprowadzenia zmian aby uzyskać odporność na ataki kwantowe. W przypadku PoW, zagrożeniem jest potencjalne przyspieszenie miningu przez komputery kwantowe, w przypadku PoS przede wszystkim ochrona kluczy prywatnych.

Implementacja PQC niesie ze sobą szereg wyzwań technicznych. Główne problemy dotyczą wydajności tworzenia kluczy. Algorytmy postkwantowe wymagają większej mocy obliczeniowej niż ich klasyczne odpowiedniki. Obecnie generowanie podpisów SPHINCS+ jest nawet 100 razy wolniejsze niż ECDSA, co może prowadzić do zmniejszenia przepustowości sieci.

Wyzwaniem jest także rozmiar kluczy i podpisów. Podczas gdy klucz publiczny ECDSA ma około 32 bajtów, CRYSTALS-Kyber może mieć nawet 1,6 KB. Oznacza to zwiększenie ilości danych, które muszą być przesyłane w sieci, potencjalnie zmniejszając skalowalność.

Wszystko wskazuje jednak na to, że zmiany takie będą nieuchronne, niezależnie od stopnia ich komplikacji.

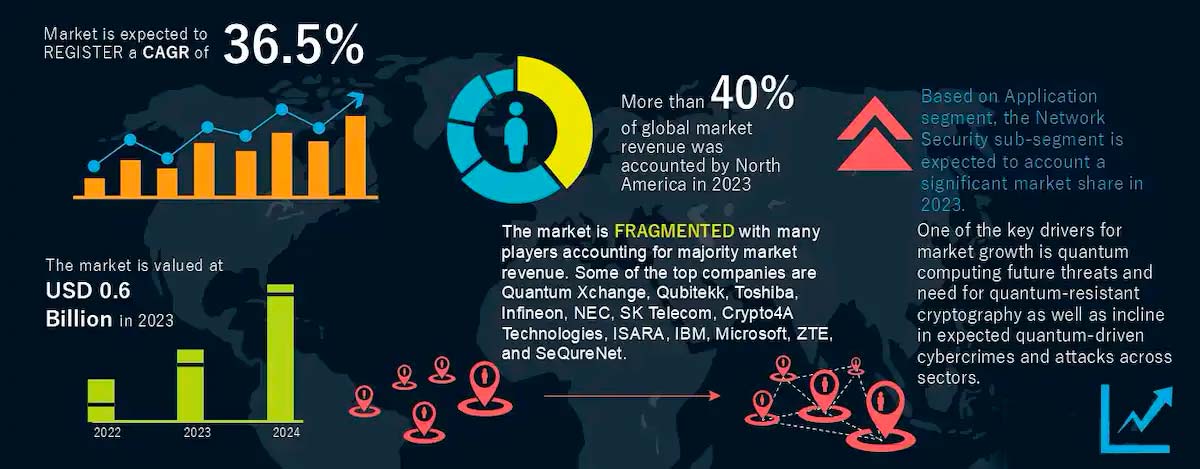

Rynek kryptowalut quantum-resistant znajduje się w fazie wczesnego rozwoju, ale potencjał wzrostu jest ogromny. W długim terminie QR może stać się standardem w branży, zastępując obecne systemy. Pierwsze dostatecznie wydajne komputery kwantowe mogą pojawić się już w roku 2030, czasu na wdrożenia nie zostało więc zbyt wiele.